Avec un certain sens du spectacle, Patrick Wardle a rapporté via Twitter l'existence d'une vulnérabilité 0day affectant macOS. Une révélation quelques heures avant la publication de macOS High Sierra qui ne la corrige pas.

L'homme n'est pas un inconnu. Ancien employé de l'agence américaine de renseignement NSA, Patrick Wardle est directeur de recherche chez Synack, et il propose via son site Objective-See des outils gratuits de sécurité pour ordinateur Mac.

À plusieurs reprises, il a mis au jour des faiblesses de sécurité affectant macOS, et avec la volonté de démontrer que le Mac n'est pas immunisé face aux menaces, contrairement à une idée reçue qu'il combat et largement véhiculée auprès des utilisateurs par Apple.

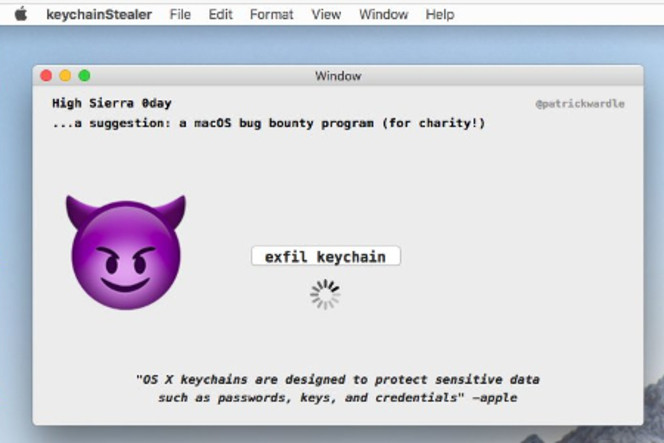

on High Sierra (unsigned) apps can programmatically dump & exfil keychain (w/ your plaintext passwords)??? vid: https://t.co/36M2TcLUAn #smh pic.twitter.com/pqtpjZsSnq

— patrick wardle (@patrickwardle) 25 septembre 2017

En début de mois, il a communiqué sa dernière trouvaille à Apple de manière responsable, mais elle n'a pas encore été comblée. La 0day permet à un attaquant de dérober des identifiants et mots de passe - en clair - stockés dans Keychain (Trousseaux d'accès) en utilisant une application non signée téléchargée depuis le Web.

Pas d'accès root nécessaire et pas de saisie de mot de passe pour Keychain. Patrick Wardle se contente d'une preuve de concept en vidéo, et ne va pas jusqu'à la divulgation complète tant que le problème n'est pas réglé par Apple :

Le chercheur en sécurité suggère à Apple de proposer un programme de bug bounty pour macOS. Dans une réaction obtenue par Ars Technica, Apple déclare que " macOS est conçu pour être sécurisé par défaut, et Gatekeeper alerte les utilisateurs contre l'installation d'applications non signées, comme celle montrée dans la preuve de concept, et les empêche de lancer l'application sans accord explicite. "

Il s'avère que Patrick Wardle a aussi déjà démontré que Gatekeeper n'est pas invulnérable.