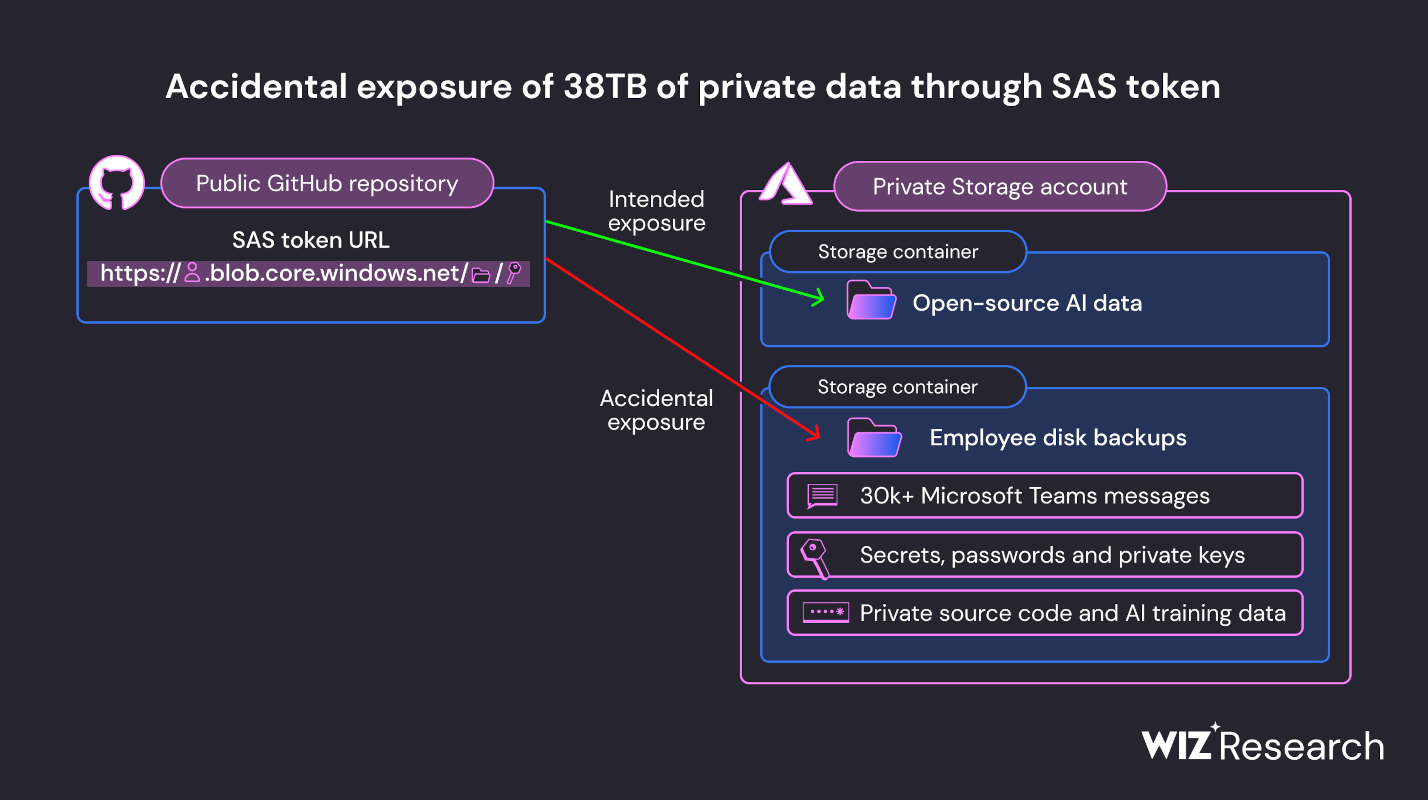

En juin dernier, l'équipe de hackers white hat de Wiz Research (Wiz fournit une plateforme de sécurité cloud) a découvert une fuite massive et accidentelle de données par les chercheurs de Microsoft AI. Quelque... 38 To de données comprenant des sauvegardes personnelles de postes de travail de deux (anciens) employés, des clés privées, des mots de passe et plus de 30 000 échanges internes via Microsoft Teams.

Pour Wiz, cet incident rappelle qu'avec l'évolution de l'IA, " les développeurs et les chercheurs qui s'appuient sur le partage de données doivent donner la priorité à la sécurisation des informations sensibles. "

À l'origine du problème se trouve la mauvaise configuration d'un token SAS de signature d'accès partagé pour un conteneur de stockage Azure (Azure Blob Storage), la publication d'un ensemble de données d'entraînement d'IA dans un dépôt sur GitHub et le partage d'une URL (un jeton SAS est une URL signée).

Pas d'exposition de données de clients

" Le niveau d'accès peut être limité à des fichiers spécifiques. Cependant, dans ce cas, un lien a été configuré pour partager l'intégralité du compte de stockage, y compris 38 To de fichiers privés ", écrit Wiz Research.

Wiz a signalé l'incident au Microsoft Security Response Center le 22 juin 2023. Il a été résolu deux jours plus tard avec la révocation du jeton SAS, afin de bloquer tout accès externe au conteneur de stockage Azure. Le token SAS a été remplacé sur GitHub le 7 juillet.

Après enquête, la divulgation publique n'intervient que cette semaine. " Aucune donnée client n'a été exposée et aucun autre service interne n'a été mis en danger à cause de ce problème. Aucune action de la part des clients n'est requise en réponse à ce problème ", déclare Microsoft.

A posteriori, Microsoft fait des recommandations

Les chercheurs de Wiz Research soulignent qu'un token SAS sur GitHub remonte pour la première fois à juillet 2020. Une URL qui était donc susceptible d'autoriser un contrôle total, avant que des mesures ne soient prises.

Dans un billet de blog, Microsoft assure apporter des améliorations constantes à ses outils de détection et d'analyse pour identifier de manière proactive des cas de mauvaise configuration d'URL SAS. Il détaille également une série de bonnes pratiques à suivre.

" Avec une utilisation correcte, SAS peut améliorer à la fois la sécurité et les performances des applications de stockage. "